Dei ricercatori sulla cibersicurezza della University of Technology di Graz e dell’università di Rennes hanno scovato due vulnerabilità nelle microarchitetture dei processori AMD datate 2011 in poi, e hanno stilato un documento di ricerca chiamato “Take a Way”.

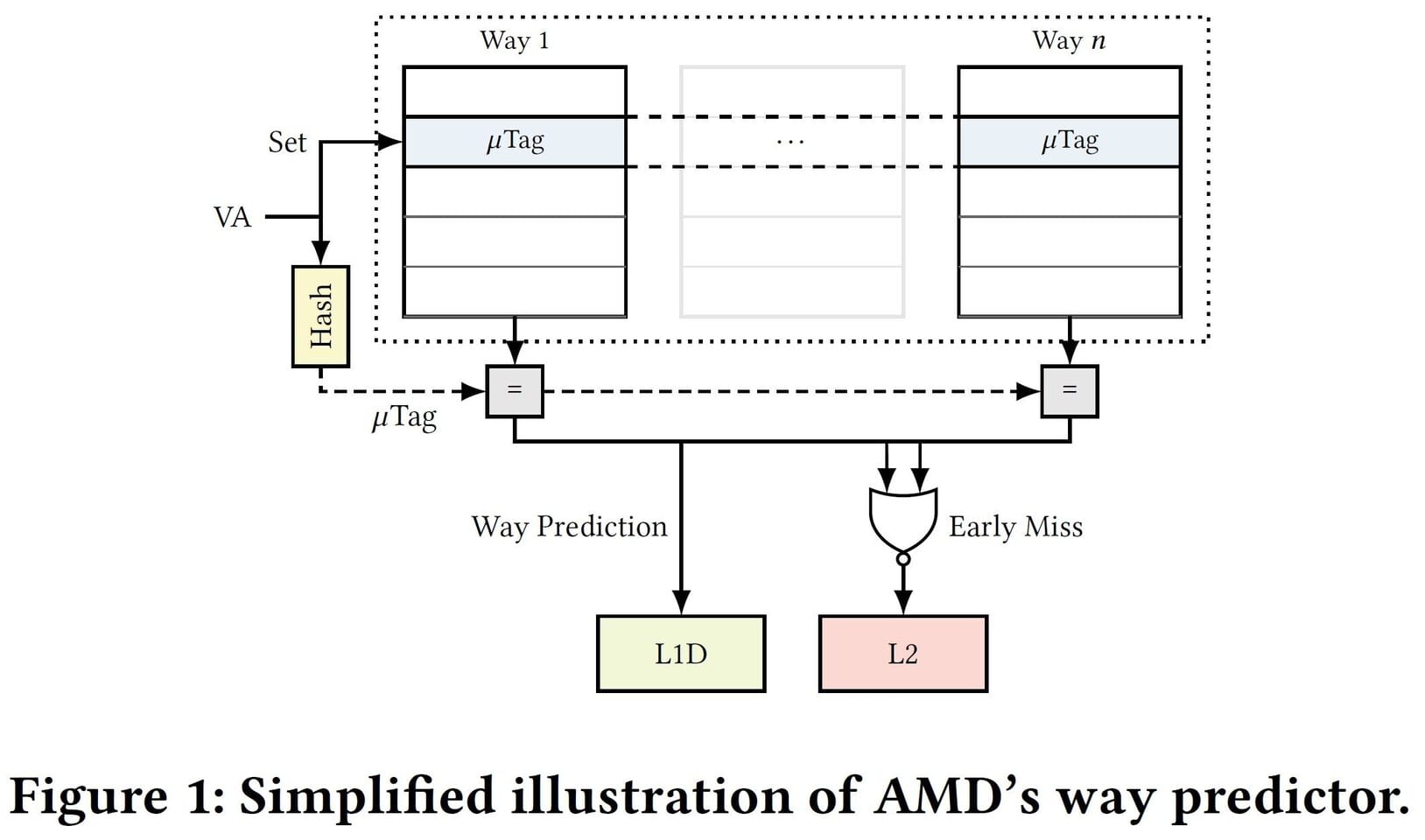

La vulnerabilità colpisce i processori che derivano da “Bulldozer” (“Piledriver”, “Excavator”, e così via), e le nuove architetture “Zen”, “Zen+”, “Zen 2”, in quanto è specifica verso un componente proprietario di AMD, la cache way predictor L1D, la quale è usata per predire in quale cache way un particolare indirizzo è contenuto, in modo tale che l’accesso venga effettuato su quella memoria, al fine di ridurre il consumo energetico del processore.

Facendo ingegneria inversa sulla cache way predictor L1D di queste microarchitetture AMD, il team di ricercatori ha dunque scoperto due nuovi vettori di attacco con cui possibili hacker possono monitorare gli accessi della memoria.

Al momento non c’è alcun modo per proteggersi dagli attacchi, ma l’azienda coinvolta ha dichiarato di star lavorando a un nuovo firmware e a nuovi driver per mitigarli.